VIM + Markdown = Sorprendente

¿Qué es?

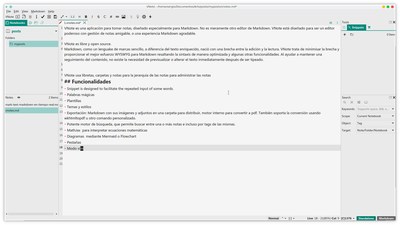

En artículos anteriores ya habíamos hablado acerca de Markdown. VNote es una aplicación para tomar notas, diseñado especialmente para Markdown. Pero no es otro editor más. No posee doble panel como ReText o Haroopad. Tampoco es WYSIWYG como Typora o Mark Text. El problema con el primer enfoque es que contar con dos paneles no favorece a la concentración. La segunda táctica contradice en cierta manera el espíritu de markdown que es la capacidad de tener control sobre lo que se está escribiendo.

El intento de VNote por acortar la distancia entre escritura y lectura que ofrece Markdown es muy ingenioso. Recuerda al WYSIWYM del editor LyX. Claro, la diferencia es que markdown es por lejos, mucho más amigable que LaTeX.

VNote usa libretas, carpetas y notas para la jerarquía de las notas para administrar las notas. Este principio de una 1 nota, 1 archivo favorece la gestión por parte del usuario. Algo que no ocurre con otros intentos como MindForger, por citar un ejemplo.

Ficha

| VNote |

|---|

| Author: Le Tan |

| Licencia: MIT |

| Sitio Web: tamlok.github.io/vnote |

¿Para qué sirve?

- Para escribir notas y organizarlas

- Los siguientes usos no fueron parte principal del propósito que tuvo en mente el desarrollador, no obstante, se puede adaptar bastante bien para:*

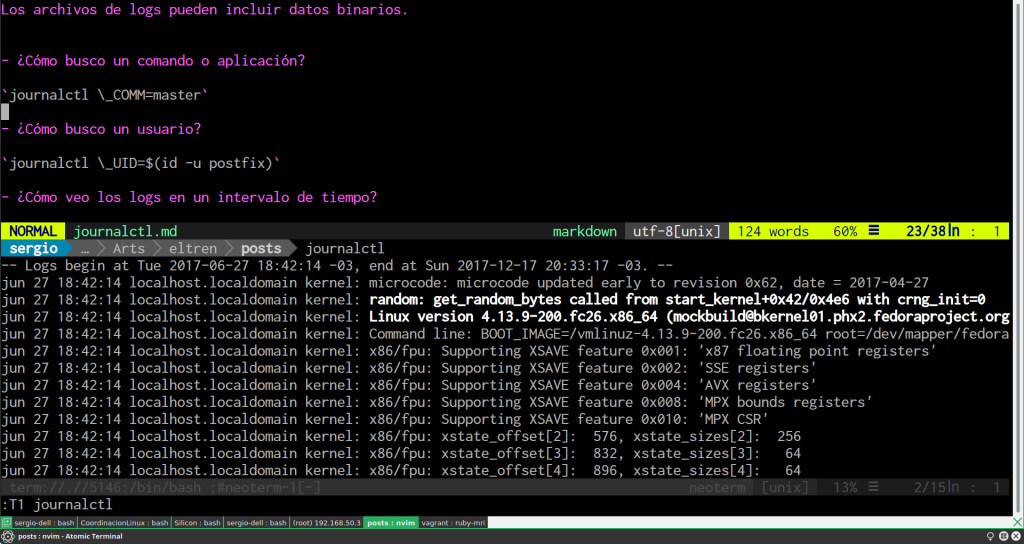

- Para escribir artículos técnicos

- Para escribir posts para un blog

- Para escribir documentación

Funcionalidades

- Facilita el ingreso de textos frecuente (Snippets)

- Expansión de palabras permite el ingreso de la fecha actual, nombres y otros textos de manera rápida (Word Magic). Viene con una lista predeterminada, pero se pueden agregar más a la misma

- Plantillas

- Temas y estilos

- Guarda sesiones, es decir permite seguir trabajando con los mismos archivos que teníamos abierto en la sesión anterior

- Exportación: Markdown con sus imágenes y adjuntos en una carpeta para distribuir, motor interno para convertir a pdf. También soporta la conversión usando wkhtmltopdf u otro comando personalizado.

- Potente motor de búsqueda, que permite buscar entre una o más notas e incluso por tags de las mismas.

- MathJax para interpretar ecuaciones matemáticas $$ a^2 + b^2 = c^2 $$

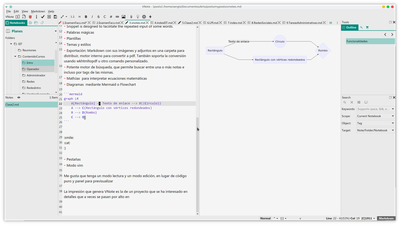

- Diagramas mediante Mermaid o Flowchart

graph TD A(VNote)-->B[Qué es]; A-->C[Para qué se usa]; A-->D[Funcionalidades]; A-->E[Como instalarlo]; A-->F(Conclusión);

- Soporte para emojis

**Por favor no vote a un :cat: **

- Pestañas

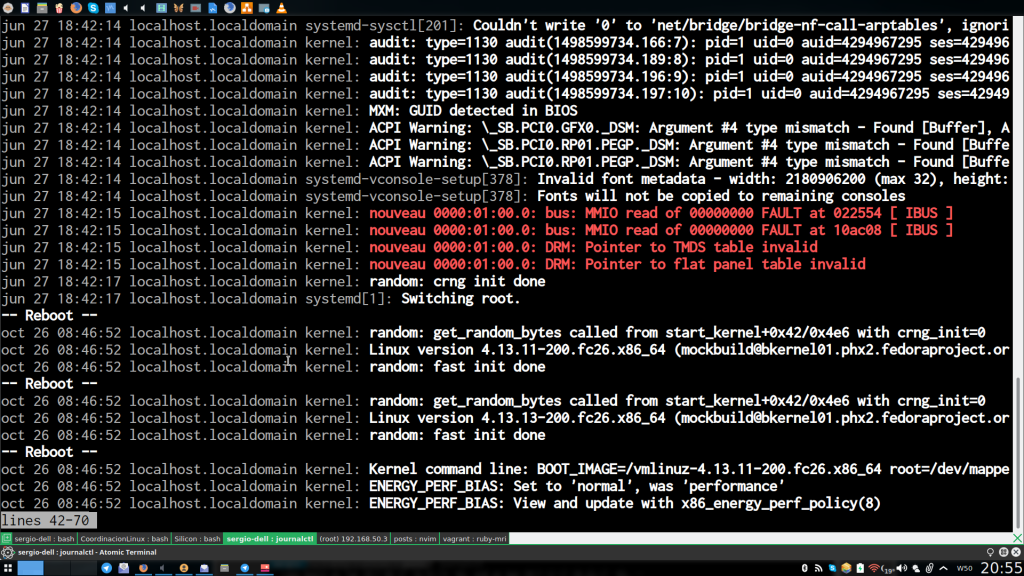

- Modo vim

Conclusiones

Me gusta que tenga un modo lectura y un modo edición, en lugar de código puro y panel para previsualizar, el modo Vim es sorprendente y para mis preferencias y necesidades lo convierte en un claro ganador frente a otras alternativas. Asimismo, la impresión que genera VNote es la de un proyecto que se ha interesado en detalles que a veces se pasan por alto en proyectos Open Source.

¿Buscando Más?

- Mark Text: Markdown en tiempo real | SEBELK FOSS

- Typora, el mejor editor markdown | SEBELK FOSS

- MindForger - Thinking Notebook and Markdown IDE

- retext-project/retext: ReText: Simple but powerful editor for Markdown and reStructuredText

- Haroopad - The Next Document processor based on Markdown

- LyX | LyX – The Document Processor